No mundo digital de hoje, onde ameaças cibernéticas evoluem constantemente, proteger sua rede não é apenas uma opção—é uma necessidade. O Cisco Identity Services Engine (ISE) é uma ferramenta poderosa que ajuda as organizações a controlar quem e o que está acessando seus recursos de rede. Mas como o ISE consegue fazer isso de forma tão eficaz? A resposta está nas suas personas.

As personas no Cisco ISE representam diferentes papéis ou funções que os nós podem desempenhar dentro do sistema, trabalhando em conjunto para fornecer uma solução completa de segurança e gerenciamento de acesso. Vamos explorar por que elas são tão importantes.

Neste artigo vamos falar sobre como é essa estrutura de Personas existente no Cisco Identity Service Engine (ISE). Existem quatro tipos principais de personas: Admin, Policy Service Node (PSN), Monitoring and Troubleshooting (MnT) e Platform Exchange Grid (pxGrid), vamos entender o papel de cada um.

Entendendo o papel de cada Persona

Administration Persona (Policy Administration Node – PAN):

A persona de Admin fornece as interfaces de gerenciamento, tanto a interface gráfica baseada na web (GUI) quanto a interface de linha de comando (CLI), para configurar e administrar todo o sistema do Cisco ISE.

Funções Principais:

- Configuração do Sistema: Permite aos administradores definir configurações globais, como políticas de autenticação, autorização e perfilamento.

- Gerenciamento de Políticas: Criação e gerenciamento de políticas de acesso à rede, incluindo regras de segurança e conformidade.

- Administração de Certificados: Gerencia certificados digitais para comunicação segura entre nós e dispositivos.

- Gerenciamento de Nós: Adiciona, remove e gerencia outros nós e personas dentro da implantação do ISE.

Em um ambiente de implementação distribuído é possível pode ter um máximo de dois nós rodando a função de Administration Persona. O Administration Persona pode ser aplicado em um servidor standalone ou em ambiente distribuído.

Persona de Serviço (Policy Service Node – PSN)

Conhecido como Nó de Serviço, o PSN é responsável por aplicar as políticas definidas e fornecer serviços de acesso à rede, como autenticação, autorização, perfilamento e avaliação de postura.

Funções Principais:

- Processamento AAA: Lida com solicitações de Autenticação, Autorização e Contabilização (AAA) de dispositivos de rede.

- Serviços RADIUS e TACACS+: Fornece protocolos para autenticar usuários e dispositivos que tentam acessar a rede.

- Perfilamento de Dispositivos: Identifica e classifica dispositivos na rede com base em características observadas.

- Avaliação de Postura: Verifica se os dispositivos estão em conformidade com as políticas de segurança antes de conceder acesso.

Persona de Monitoramento e Solução de Problemas (Monitoring and Troubleshooting – MnT)

A persona MnT coleta, armazena e analisa logs e dados operacionais do Cisco ISE, fornecendo ferramentas para monitoramento, relatórios e solução de problemas.

Funções Principais:

- Coleta de Logs: Agrega logs de autenticação, autorização, contabilização e eventos do sistema de todos os nós PSN.

- Relatórios e Dashboards: Oferece relatórios predefinidos e personalizados, além de painéis para visualizar o status do sistema e tendências.

- Análise e Solução de Problemas: Auxilia na identificação e resolução de problemas relacionados ao acesso à rede e desempenho do sistema.

- Alertas e Notificações: Configura alertas baseados em eventos ou condições específicas para proatividade na gestão da rede.

Persona Platform Exchange Grid (pxGrid)

Descrição: O pxGrid é uma plataforma que permite a integração e o compartilhamento seguro de informações contextuais entre o Cisco ISE e outras soluções de segurança de rede.

Funções Principais:

- Integração de Sistemas: Conecta o ISE a produtos de segurança de terceiros, como firewalls, sistemas de prevenção de intrusões e SIEMs.

- Compartilhamento de Contexto: Distribui informações sobre usuários, dispositivos, sessões e políticas para melhorar a inteligência de segurança.

- Automação de Respostas: Permite que sistemas conectados tomem ações baseadas em políticas, como isolamento de dispositivos comprometidos.

- Escalabilidade e Flexibilidade: Utiliza um modelo de publicação/assinatura para troca eficiente de informações em grandes ambientes.

Resumo Geral:

- Admin: Centraliza a configuração e o gerenciamento da aplicação do ISE.

- PSN (Service Node): Executa as políticas de segurança, processando solicitações de acesso à rede.

- MnT: Fornece visibilidade e insights operacionais por meio de monitoramento e relatórios.

- pxGrid: Facilita a colaboração e integração com outras soluções de segurança, ampliando a capacidade de resposta a ameaças.

Agora que entendemos como cada persona funciona, vamos entender os dois modos de implementação possíveis do ISE, Standalone e Distributed.

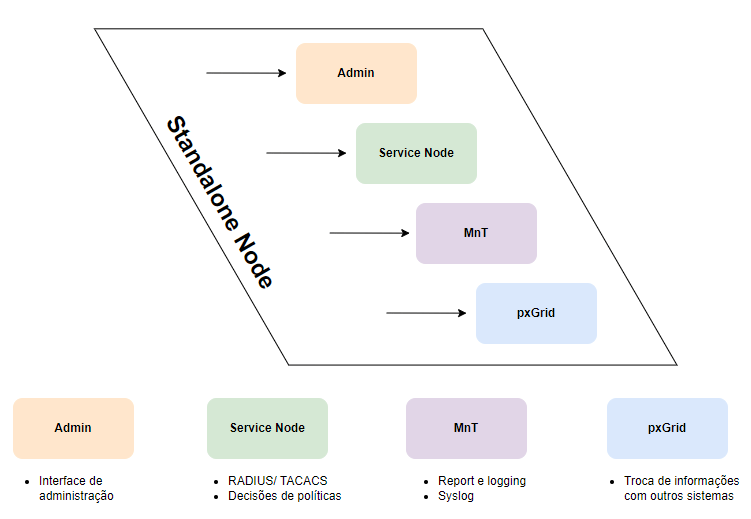

Modo Standalone

No modo Standalone, toda a funcionalidade do Cisco ISE é executada em um único nó ou servidor. Este nó único incorpora todas as personas (Admin, Policy Service Node – PSN, Monitoring and Troubleshooting – MnT e pxGrid) em uma única instalação.

Funcionamento

- Implementação Simples: Ideal para ambientes menores ou de teste, onde a carga de trabalho é limitada e a alta disponibilidade não é um requisito crítico.

- Todas as Personas em um Único Nó: O servidor Standalone lida com a administração, processamento de políticas, monitoramento e integração com outros sistemas, tudo a partir de um único ponto.

- Facilidade de Gerenciamento: Com apenas um nó para gerenciar, a configuração e manutenção são simplificadas.

Cenários de Uso

- Ambientes de Laboratório ou Teste: Onde o objetivo é avaliar ou demonstrar as capacidades do Cisco ISE.

- Pequenas Empresas: Com um número limitado de usuários e dispositivos, onde a carga não excede a capacidade de um único servidor.

- Implementações Temporárias: Situações onde uma solução rápida é necessária sem a complexidade de uma arquitetura distribuída.

Vantagens e Limitações

- Vantagens:

- Implementação e configuração rápidas.

- Menor custo inicial de hardware e licenciamento.

- Simplicidade na gestão diária.

- Limitações:

- Escalabilidade Limitada: Não adequado para grandes ambientes ou crescimento futuro.

- Ausência de Redundância: Se o nó único falhar, todos os serviços do ISE ficam indisponíveis.

- Desempenho: Pode sofrer com lentidão se sobrecarregado.

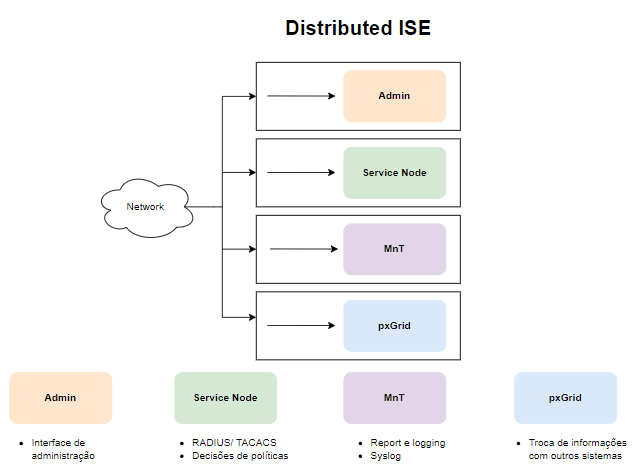

Modo Distribuído

No modo Distributed, o Cisco ISE é implementado em múltiplos nós, distribuindo as diferentes personas entre eles. Isso permite escalabilidade, redundância e melhor desempenho, atendendo às necessidades de redes de médio a grande porte.

Funcionamento

- Segregação de Personas: As diferentes funções (Admin, PSN, MnT, pxGrid) são atribuídas a nós dedicados ou compartilhadas conforme a necessidade.

- Escalabilidade Horizontal: Novos nós podem ser adicionados para suportar cargas de trabalho crescentes.

- Alta Disponibilidade: Implementação de nós redundantes para evitar pontos únicos de falha.

- Sincronização e Replicação: Os dados de configuração e políticas são sincronizados entre os nós Admin, enquanto os dados operacionais são agregados pelos nós MnT.

Vantagens

- Escalabilidade: Capacidade de adicionar mais nós para suportar aumento de carga.

- Redundância: Múltiplos nós evitam pontos únicos de falha, aumentando a resiliência.

- Desempenho Otimizado: Distribuição da carga de trabalho melhora a eficiência do sistema.

- Flexibilidade: Permite customizar a implantação de acordo com as necessidades específicas da rede.

Cenários de Uso

- Médias e Grandes Empresas: Onde há um grande número de usuários, dispositivos e solicitações de autenticação.

- Ambientes que Exigem Alta Disponibilidade: Redes críticas que não podem tolerar tempo de inatividade.

- Ambientes Distribuídos Geograficamente: Onde os PSNs podem ser posicionados próximos aos usuários para reduzir a latência.

Considerações

- Complexidade: Requer planejamento cuidadoso e conhecimento para implementar e gerenciar.

- Custo: Investimento maior em hardware, licenças e manutenção.

- Gerenciamento Centralizado: Necessidade de sincronização entre nós e monitoramento constante.

Comparação entre Standalone e Distributed

- Escalabilidade:

- Standalone: Limitada, adequado para pequenas cargas.

- Distributed: Altamente escalável, suporta crescimento da rede.

- Redundância:

- Standalone: Não possui; falha do nó resulta em perda total de serviço.

- Distributed: Suporta alta disponibilidade com nós redundantes.

- Complexidade de Implementação:

- Standalone: Simples e rápido de configurar.

- Distributed: Mais complexo, requer planejamento e recursos adicionais.

- Desempenho:

- Standalone: Pode ser afetado sob carga pesada.

- Distributed: Desempenho otimizado através da distribuição de carga.

- Custo:

- Standalone: Menor investimento inicial.

- Distributed: Maior investimento, mas necessário para ambientes críticos.

A escolha entre os modos Standalone e Distributed do Cisco ISE depende das necessidades específicas da organização:

- Modo Standalone é ideal para ambientes menores, onde simplicidade e baixo custo são prioridades, e os requisitos de desempenho e disponibilidade são modestos.

- Modo Distributed é necessário em ambientes maiores ou críticos, onde a escalabilidade, redundância e desempenho são essenciais para suportar uma grande quantidade de usuários e dispositivos, além de garantir a continuidade do serviço.

Ambos os modos oferecem as funcionalidades completas do Cisco ISE, mas o modo Distributed permite uma abordagem mais robusta e flexível, alinhada com as demandas de redes corporativas modernas e complexas.

Conclusão

Em suma, o Cisco ISE, com suas personas interconectadas e modos de operação adaptáveis, oferece uma solução abrangente que capacita as organizações a alcançar excelência em segurança de rede e eficiência operacional. É uma ferramenta essencial para navegar no complexo panorama da segurança cibernética atual, garantindo que sua rede permaneça segura, eficiente e preparada para o futuro.

Links de referência

Para aprofundar ainda mais seu conhecimento no Cisco ISE, compartilho alguns links úteis: