Introdução

Com a crescente dependência de redes corporativas para a realização de operações críticas, a segurança dessas redes tornou-se uma preocupação primordial. A tecnologia MacSec (Media Access Control Security) surgiu como uma solução robusta para garantir a integridade e confidencialidade dos dados transmitidos em redes Ethernet. Este artigo explora a definição de MacSec, sua evolução histórica e como sua implementação pode elevar os níveis de segurança em uma rede corporativa.

O que é MacSec?

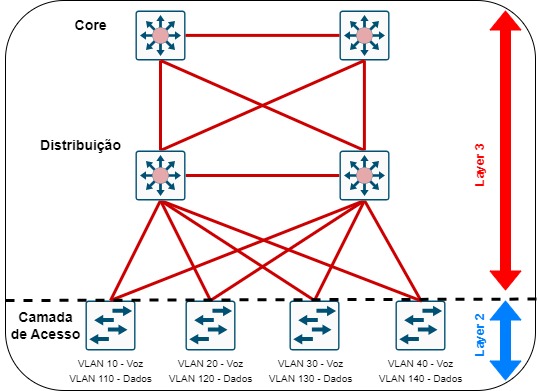

MacSec, ou Media Access Control Security, é um padrão de segurança definido pelo IEEE 802.1AE que fornece autenticação, integridade e confidencialidade para o tráfego de dados nas camadas inferiores da rede, especificamente na camada de enlace (Layer 2). O objetivo principal do MacSec é proteger os dados enquanto eles são transmitidos entre dispositivos na rede, evitando ataques como interceptação, adulteração e repetição de pacotes.

Vantagens do MacSec

O MacSec oferece múltiplas vantagens em comparação com outras tecnologias de segurança de rede:

1. Criptografia e Integridade de Dados: MacSec criptografa cada pacote de dados na camada 2, garantindo que os dados não possam ser lidos ou alterados durante o trânsito sem detecção.

2. Proteção contra Ataques de Interceptação: Ao operar na camada de enlace, o MacSec protege contra ataques como spoofing e man-in-the-middle, que são comuns em redes menos seguras.

3. Desempenho: Diferente de soluções que operam em camadas superiores, o MacSec tem um impacto mínimo no desempenho da rede, pois utiliza hardware específico para a criptografia e descriptografia dos pacotes.

4. Flexibilidade e Escalabilidade: É possível implementar o MacSec em uma ampla gama de dispositivos de rede, de switches a roteadores, e a tecnologia é escalável de pequenas a grandes redes.

Evolução Histórica do MacSec

Início e Desenvolvimento

Desenvolvido e padronizado pelo IEEE como 802.1AE em 2006, o MacSec surgiu como uma resposta às crescentes demandas por segurança em redes locais (LANs) e metropolitanas (MANs). Originalmente concebido para proteger redes Ethernet, o MacSec foi evoluindo ao longo dos anos com adições significativas, como o suporte a redes ponto a ponto e a expansão para proteger também as redes virtuais (VLANs).

As primeiras implementações de MacSec concentravam-se principalmente em ambientes corporativos de grande escala, onde a integridade e a confidencialidade dos dados são críticas. Com o tempo, a tecnologia se adaptou para oferecer soluções também para pequenas e médias empresas, graças à redução de custos e à maior facilidade de implementação.

Adaptação e Adoção

Com a introdução do 802.1AE, os fabricantes de hardware e software começaram a integrar suporte para MacSec em seus dispositivos. A adoção do MacSec foi gradual, inicialmente limitado a ambientes de alta segurança. No entanto, à medida que as ameaças à segurança cibernética evoluíram e se tornaram mais sofisticadas, a implementação de MacSec em redes corporativas tornou-se uma prática recomendada.

Benefícios do MacSec na Segurança de Redes Corporativas

Proteção Contra Ameaças Internas e Externas

MacSec fornece uma linha de defesa crítica contra ameaças internas e externas. Ao criptografar os dados na camada de enlace, ele protege contra a interceptação de informações sensíveis por agentes maliciosos dentro da rede (ameaças internas) e ataques de interceptação de dados por invasores externos.

Autenticação e Controle de Acesso

MacSec utiliza mecanismos de autenticação robustos para garantir que apenas dispositivos autorizados possam participar da rede. Isso impede que dispositivos não autorizados acessem ou interfiram no tráfego da rede, protegendo contra ataques de dispositivos não confiáveis.

Integridade e Confidencialidade de Dados

Ao garantir a integridade e confidencialidade dos dados, MacSec assegura que as informações transmitidas não sejam alteradas ou acessadas por partes não autorizadas. Isso é particularmente importante para empresas que lidam com informações sensíveis ou regulamentadas, onde a integridade dos dados é crítica.

Simplificação da Segurança em Redes Ethernet

MacSec simplifica a implementação de segurança em redes Ethernet ao fornecer uma solução integrada para autenticação, integridade e criptografia. Isso reduz a necessidade de múltiplas soluções de segurança, facilitando a gestão e a manutenção da segurança da rede.

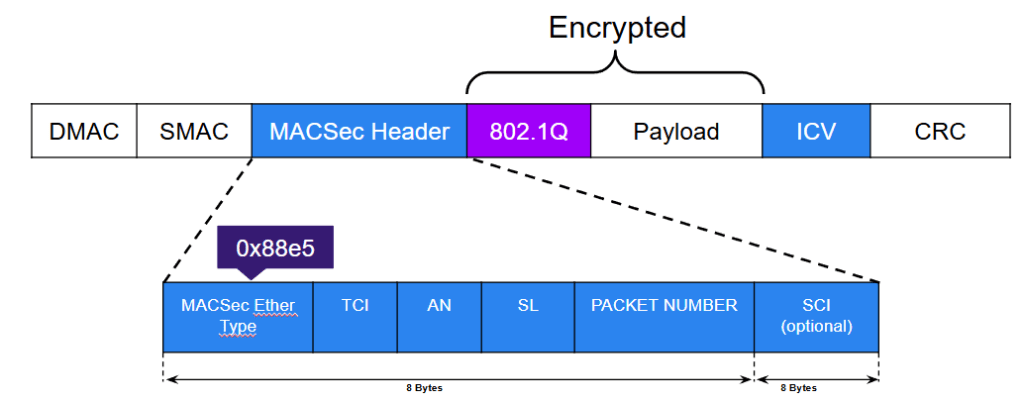

Estrutura de um frame 802.1AE

A estrutura de um frame 802.1AE, também conhecido como MacSec (Media Access Control Security), é uma extensão do frame Ethernet padrão que inclui campos adicionais para fornecer autenticação, integridade e confidencialidade dos dados transmitidos. Vamos detalhar os componentes de um frame 802.1AE e como eles se integram ao frame Ethernet.

Um frame 802.1AE é composto por várias partes principais:

- Cabeçalho Ethernet (Ethernet Header)

- Campo de Tipo/Comprimento (Type/Length Field)

- Cabeçalho de Segurança MacSec (SecTAG – Security Tag)

- Dados Encriptados (Encrypted Data)

- Código de Verificação de Integridade (ICV – Integrity Check Value)

- Trailer Ethernet (Ethernet Trailer)

Componentes em Detalhe

1. Cabeçalho Ethernet (Ethernet Header)

O frame 802.1AE (MacSec) é uma extensão do frame Ethernet padrão que inclui campos adicionais para autenticação, integridade e confidencialidade dos dados. Ao incorporar o SecTAG, os dados encriptados e o ICV, MacSec oferece uma camada robusta de segurança para a transmissão de dados em redes Ethernet, protegendo contra uma ampla gama de ameaças de segurança.

O cabeçalho Ethernet padrão contém os seguintes campos:

- MAC de Destino (Destination MAC Address): O endereço MAC do destinatário.

- MAC de Origem (Source MAC Address): O endereço MAC do remetente.

- Campo de Tipo/Comprimento (Type/Length Field): Indica o protocolo de camada superior ou o comprimento do frame.

2. Campo de Tipo/Comprimento (Type/Length Field)

Neste contexto, o campo de Tipo/Comprimento é configurado para indicar que o frame contém um cabeçalho de segurança MacSec. O valor específico utilizado é 0x88E5, que identifica um frame MacSec.

3. Cabeçalho de Segurança MacSec (SecTAG)

O SecTAG é um campo adicionado pelos mecanismos de segurança MacSec. Ele contém várias sub-campos que ajudam na autenticação e integridade dos dados:

- Tag Control Information (TCI): Indica o uso de proteção criptográfica e o tipo de frame (unicast, multicast).

- Packet Number (PN): Um contador que garante a unicidade de cada frame, ajudando a prevenir ataques de repetição.

- Association Number (AN): Identifica a chave de associação usada para proteger o frame.

4. Dados Encriptados (Encrypted Data)

Os dados reais da camada superior (payload) são encriptados para garantir a confidencialidade. Apenas dispositivos autorizados e que possuem a chave de decriptação correta podem acessar o conteúdo original.

5. Código de Verificação de Integridade (ICV)

O ICV é um valor calculado a partir do conteúdo do frame e é usado para verificar a integridade dos dados. Se o ICV calculado no receptor não corresponder ao ICV enviado, o frame é considerado adulterado e descartado.

6. Trailer Ethernet (Ethernet Trailer)

O trailer Ethernet geralmente contém o valor do FCS (Frame Check Sequence), que é usado para detectar erros no frame transmitido.

Configuração com IBNS1 e IBNS2

Antes de vermos na prática como o MacSec é configurado, vamos entender os conceitos sobre IBNS (Identity-Based Networking Services) nas versões 1 e 2. Para os exemplos de configuração será utilizado o padrão mais recente IBNS2.

IBNS (Identity-Based Networking Services) é um conjunto de soluções desenvolvidas pela Cisco para fornecer controle de acesso e políticas de segurança baseadas na identidade dos usuários e dispositivos. Existem duas versões principais de IBNS: IBNS1 e IBNS2. Abaixo, vamos detalhar as diferenças entre esses dois padrões.

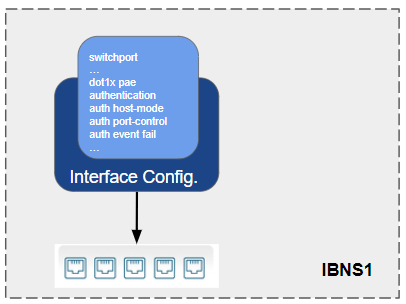

IBNS1

- Arquitetura e Funcionamento:

- Baseado em Portas: IBNS1 utiliza autenticação 802.1X em portas individuais. Cada porta pode ser configurada para autenticar os dispositivos conectados a ela.

- Configuração Estática: As políticas de segurança e acesso são configuradas estaticamente nas portas dos switches e roteadores.

- Controle de Acesso: Utiliza ACLs (Access Control Lists) e VLANs (Virtual Local Area Networks) para controlar o acesso dos dispositivos autenticados.

- Flexibilidade Limitada: A configuração e a gestão das políticas são menos flexíveis, uma vez que dependem de configurações estáticas.

- Características Principais:

- Autenticação 802.1X: Suporta autenticação de dispositivos via 802.1X.

- ACLs e VLANs: Utiliza ACLs e VLANs para aplicar políticas de segurança e segmentação.

- Gerenciamento de Políticas: As políticas são aplicadas diretamente nas portas dos dispositivos de rede.

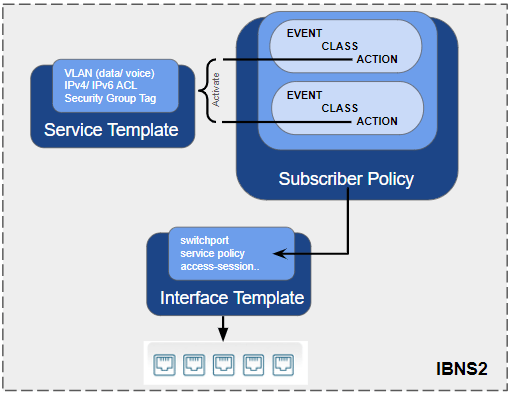

IBNS2

- Arquitetura e Funcionamento:

- Baseado em Sessões: IBNS2 evoluiu para uma abordagem baseada em sessões, permitindo maior flexibilidade e dinamismo na aplicação de políticas.

- Configuração Dinâmica: As políticas são configuradas dinamicamente e aplicadas com base na identidade do usuário ou dispositivo, permitindo uma melhor adaptação às mudanças no ambiente de rede.

- Segmentação e Automação: Utiliza técnicas avançadas de segmentação e automação para aplicar políticas de segurança de maneira mais eficiente e adaptável.

- Cisco TrustSec: Integra-se com a tecnologia Cisco TrustSec para fornecer segmentação baseada em identidade e políticas de segurança dinâmicas.

- Características Principais:

- Segmentação Baseada em Identidade: Permite segmentar a rede com base na identidade do usuário ou dispositivo.

- Políticas Dinâmicas: As políticas de segurança são aplicadas dinamicamente, adaptando-se às necessidades e ao contexto de cada sessão.

- Automação: Suporte para automação de políticas e respostas a eventos de segurança.

- Suporte para SD-Access: Integrado com a solução Cisco SD-Access, permitindo uma abordagem de rede definida por software para segurança e segmentação.

Comparação Resumida

| Característica | IBNS1 | IBNS2 |

|---|---|---|

| Abordagem | Baseado em portas | Baseado em sessões |

| Configuração | Estática | Dinâmica |

| Controle de Acesso | ACLs e VLANs | Segmentação baseada em identidade |

| Flexibilidade | Limitada | Alta |

| Automação | Baixa | Alta |

| Integração com TrustSec | Não | Sim |

| Suporte para SD-Access | Não | Sim |

A principal diferença entre IBNS1 e IBNS2 está na abordagem de implementação e flexibilidade. Enquanto IBNS1 utiliza uma configuração mais estática e baseada em portas, IBNS2 oferece uma solução dinâmica e baseada em sessões, permitindo uma maior flexibilidade, automação e segurança adaptativa. A escolha entre os dois depende das necessidades específicas da rede e dos requisitos de segurança da organização.

Para saber mais sobre IBNS1 e IBNS2, deixo o link para um material adicional https://community.cisco.com/t5/security-documents/ise-secure-wired-access-prescriptive-deployment-guide/ta-p/3641515#toc-hId-2129857973

Fundamentos de AAA (Authentication, Authorization, Accounting)

AAA, que significa Authentication, Authorization, and Accounting (Autenticação, Autorização e Auditoria), é um framework crucial em redes e segurança da informação para gerenciar quem pode acessar os recursos, o que eles podem fazer e como registrar suas atividades. Vamos explorar as diferenças e funções de cada um dos três componentes de AAA.

Authentication (Autenticação)

Definição: Autenticação é o processo de verificar a identidade de um usuário, dispositivo ou sistema que deseja acessar um recurso.

Função:

- Verificação de Identidade: A autenticação confirma que o usuário ou dispositivo é realmente quem diz ser. Isso é feito através de credenciais, como senhas, certificados digitais, tokens ou biometria.

- Métodos Comuns: Incluem senhas, cartões inteligentes, autenticação de dois fatores (2FA) e certificados digitais.

Exemplo: Quando você faz login em uma rede com um nome de usuário e senha, o sistema verifica se essas credenciais correspondem a um usuário autorizado.

Authorization (Autorização)

Definição: Autorização é o processo de conceder ou negar permissões aos usuários ou dispositivos autenticados para acessar recursos específicos.

Função:

- Controle de Acesso: Após a autenticação, a autorização determina quais recursos e serviços o usuário ou dispositivo pode acessar e que operações pode realizar.

- Políticas de Acesso: Baseia-se em políticas que definem os direitos de acesso, como permissões de leitura, escrita ou execução em um sistema de arquivos ou acesso a determinadas áreas de uma rede.

Exemplo: Um usuário autenticado pode ser autorizado a acessar arquivos específicos em um servidor, mas não a modificar configurações do sistema.

Accounting (Auditoria)

Definição: Auditoria é o processo de registrar e monitorar as atividades dos usuários e dispositivos na rede.

Função:

- Registro de Atividades: Registra quem fez o quê, quando e onde. Isso inclui logins, acessos a recursos, modificações feitas e duração das sessões.

- Monitoramento e Relatórios: Fornece dados para análise de segurança, conformidade e faturamento. Ajuda a identificar comportamentos anômalos e pode ser usado para investigações de segurança.

Exemplo: Um sistema de contabilidade registra que um usuário acessou um servidor específico, baixou um arquivo e saiu da sessão às 10:30 AM.

Comparação Resumida

| Componente | Função Principal | Exemplos de Uso |

|---|---|---|

| Authentication | Verificar a identidade do usuário ou dispositivo | Login com nome de usuário e senha |

| Authorization | Controlar o acesso aos recursos | Permissão para acessar arquivos |

| Accounting | Registrar e monitorar atividades | Logs de acesso e uso de recursos |

Como Funcionam Juntos

Em uma implementação de AAA típica, esses componentes funcionam em conjunto para fornecer um controle de acesso robusto e seguro:

- Autenticação: O usuário fornece suas credenciais. O sistema verifica se são válidas.

- Autorização: Uma vez autenticado, o sistema verifica as permissões do usuário e concede acesso aos recursos autorizados.

- Auditoria: Todas as atividades do usuário são registradas para fins de monitoramento e auditoria.

A combinação de Autenticação, Autorização e Auditoria forma um framework integral para gerenciar a segurança e o controle de acesso em redes e sistemas de informação. Cada componente desempenha um papel crucial: a autenticação assegura que apenas usuários legítimos possam acessar a rede, a autorização define o que esses usuários podem fazer, e a auditoria monitora e registra suas atividades para garantir conformidade e segurança contínuas.

Métodos de autenticação

A autenticação de rede é um componente crucial para garantir que apenas usuários e dispositivos autorizados possam acessar recursos de rede. Existem vários métodos de autenticação utilizados para este fim, cada um com suas próprias características e casos de uso específicos. Vamos explorar as diferenças entre IEEE 802.1X, MAC Authentication Bypass (MAB), Web Authentication e EasyConnect.

IEEE 802.1X

Definição: IEEE 802.1X é um padrão para controle de acesso à rede baseado em portas que fornece autenticação para dispositivos que desejam se conectar a uma LAN ou WLAN.

Características:

- Autenticação Forte: Utiliza protocolos de autenticação como EAP (Extensible Authentication Protocol) para verificar a identidade dos dispositivos.

- Suporte para Vários Métodos de EAP: Pode usar EAP-TLS, EAP-PEAP, EAP-TTLS, entre outros, dependendo dos requisitos de segurança.

- Autenticação Mútua: Permite a autenticação tanto do cliente quanto do servidor, aumentando a segurança.

- Integração com RADIUS: Normalmente, é integrado com servidores RADIUS para gestão centralizada de autenticação.

- Aplicação: Comumente usado em redes corporativas e de campus para garantir que apenas dispositivos autorizados possam se conectar.

MAC Authentication Bypass (MAB)

Definição: MAB é um método de autenticação que utiliza o endereço MAC de um dispositivo como credencial para permitir o acesso à rede.

Características:

- Simplicidade: Fácil de implementar, pois não requer configurações adicionais nos dispositivos cliente.

- Autenticação de Dispositivos Legados: Útil para dispositivos que não suportam 802.1X, como impressoras e telefones IP.

- Menor Segurança: Menos seguro, pois os endereços MAC podem ser facilmente falsificados (spoofing).

- Integração com RADIUS: Pode ser integrado com servidores RADIUS para validação de endereços MAC contra uma base de dados centralizada.

- Aplicação: Usado como uma medida de autenticação de fallback para dispositivos que não suportam 802.1X.

Web Authentication (WebAuth)

Definição: Web Authentication (WebAuth) é um método de autenticação onde os usuários são redirecionados para uma página web para fornecer credenciais antes de obter acesso à rede.

Características:

- Portal Captive: Utiliza um portal captive onde os usuários inserem nome de usuário e senha.

- Fácil de Usar: Fácil para os usuários finais, pois a autenticação é feita via navegador web.

- Flexibilidade: Pode ser configurado para redirecionar para páginas de login personalizadas.

- Menor Segurança Comparada ao 802.1X: Não fornece autenticação mútua e depende da segurança do navegador.

- Aplicação: Comumente usado em redes Wi-Fi públicas e ambientes de convidados, onde é necessário fornecer acesso temporário à rede.

EasyConnect

Definição: EasyConnect é uma solução de autenticação que permite a integração de dispositivos na rede com uma experiência de autenticação simplificada, geralmente combinando métodos de autenticação como 802.1X e MAB.

Características:

- Experiência de Usuário Simplificada: Visa simplificar a autenticação para os usuários finais, muitas vezes automatizando a seleção do método de autenticação apropriado.

- Combinação de Métodos de Autenticação: Pode utilizar 802.1X para dispositivos que o suportam e MAB para aqueles que não o fazem, garantindo cobertura abrangente.

- Automação e Gerenciamento: Pode incluir funcionalidades de automação para simplificar a configuração e gestão da autenticação de rede.

- Flexibilidade: Adequado para ambientes mistos onde diferentes dispositivos e requisitos de autenticação coexistem.

- Aplicação: Ideal para grandes redes corporativas onde a simplificação da experiência do usuário e a gestão centralizada de autenticação são críticas.

Comparação Resumida

| Método | Características Principais | Casos de Uso Comuns |

|---|---|---|

| IEEE 802.1X | Autenticação forte via EAP, suporte para autenticação mútua, integração com RADIUS | Redes corporativas e de campus |

| MAC Authentication Bypass (MAB) | Utiliza endereço MAC como credencial, simples de implementar, menos seguro | Dispositivos legados, fallback para 802.1X |

| Web Authentication (WebAuth) | Autenticação via portal web, fácil para usuários, flexível, menor segurança comparada ao 802.1X | Redes Wi-Fi públicas, ambientes de convidados |

| EasyConnect | Combina métodos de autenticação, experiência simplificada, automação e gerenciamento centralizado | Grandes redes corporativas |

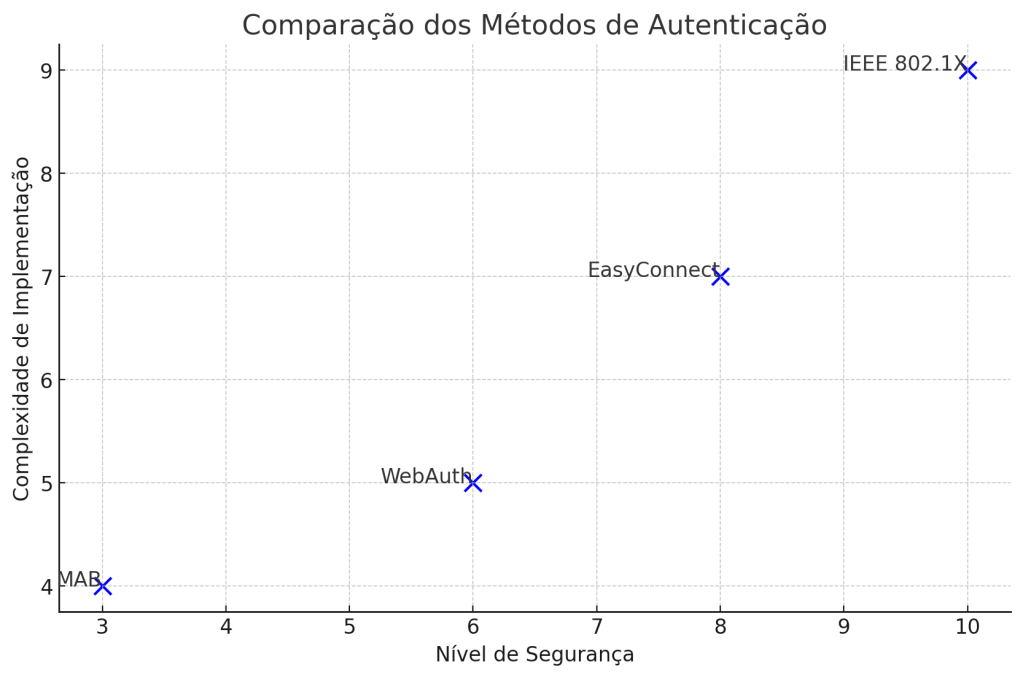

Cada método de autenticação possui suas próprias vantagens e desvantagens, e a escolha do método adequado depende das necessidades específicas da rede e dos dispositivos conectados. IEEE 802.1X oferece a autenticação mais robusta, enquanto MAB e WebAuth são opções viáveis para dispositivos legados e ambientes onde a simplicidade e a flexibilidade são essenciais. EasyConnect proporciona uma abordagem híbrida, combinando múltiplos métodos para proporcionar uma experiência de autenticação simplificada e abrangente.

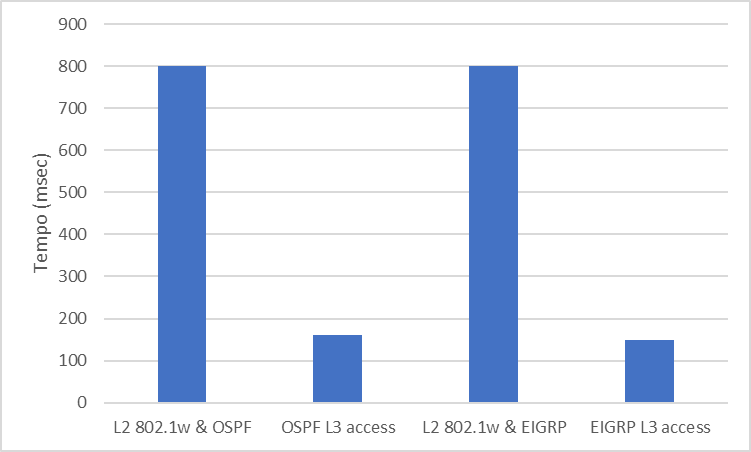

O gráfico abaixo apresenta de forma visual uma comparação entre a complexidade de implementação x o nível de segurança que cada método apresenta.

Conclusão

Nessa primeira parte do artigo focamos em apresentar os conceitos básicos sobre MacSec e métodos de autenticação. Na parte 2 vamos entender na prática como tudo isso funciona, com exemplos de configuração em um switch e com o Cisco ISE.